AWS s3 암호화에서 제공하는 기본 옵션인 kms/aws (kms/s3)를 사용하게 될 때 문제점이 있다.

ELB 등 로그 생성이 불가하다는 것이다.(iam계정 소유자라 하더라도 파일 업로드가 안되는등의 문제도 있다고 한다.)

ELB의 Access logs를 활성하 하고 kms/aws(default) 로 암호화된 s3 bucket을 지정할 경우

이러한 메세지와 함께 적용이 되지 않는다.

aws에 문의해본 결과 기본으로 적용된 kms/aws key를 사용할 경우에는 kms key의 정책을 수정할 수 없기에 permission 허용이 되지 않는다는.....

즉, 위의 문제를 해결하려면 AES-256 또는 KMS를 수동으로 생성하여 정책 조절을 해서 사용해야 한다고 한다.

AES와 KMS 둘중 아무거나 사용해도 무방하다고 하며, 다만 KMS가 보안 관점 기준에서 살짝 뭔가 더 높다는??

그냥 일단 맘 편하게 AES 사용하고 문제가 있으면 나중에 또 바꾸던가 해야겠다.....

추가로 s3에 접근하기 위해서는 bucket 정책이 설정되어야 한다.(그냥 암호화만 바꾼다고 되는건 아니라규)

"Statement": [

{

"Sid": "AWSConsoleStmt-1571277322499",

"Effect": "Allow",

"Principal": {

"AWS": "arn:aws:iam::<region account ID>:root"

},

"Action": "s3:PutObject",

"Resource": "arn:aws:s3:::<bucket명>/*/AWSLogs/<IAM계정 account ID>/*"

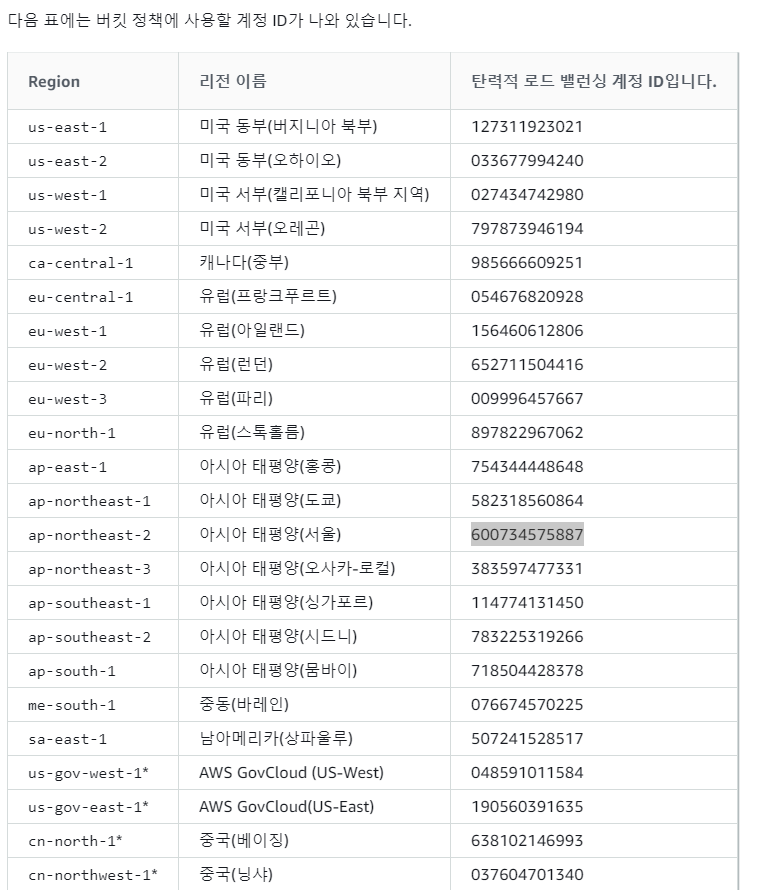

}region account ID : 리전코드 --> 고유코드 IAM account와는 다름

<bucket명> : 권한을 넣고자 하는 s3 버킷이름

<IAM계정 account ID> : IAM 계정의 고유 코드

참조. https://docs.aws.amazon.com/ko_kr/elasticloadbalancing/latest/classic/enable-access-logs.html

'Paul Granduer Lee > 클라우드 서비스' 카테고리의 다른 글

| 테라폼을 이용한 infra 구축 #2_테라포밍 설치 및 사용법 (0) | 2019.11.21 |

|---|---|

| 테라폼을 이용한 infra 구축 #1_테라폼 설치 및 기본 사용법 (0) | 2019.11.20 |

| aws_허용된cloudfront를 통한 s3접근방법 (0) | 2019.11.11 |

| aws_S3복사하기 (0) | 2019.08.12 |

| cloudwatch의 로그를 s3로 보내기 (0) | 2019.07.16 |